Por Andrea Riquelme Pérez / Magíster en Comunicación Estratégica / Gestión de prensa / Facultad de Ingeniería y Ciencias Universidad Adolfo Ibáñez (LinkedIn)

Más allá de la normativa, la debilidad está en la protección y prevención proactiva de ataques, además de la ausencia de una estrategia de inversión consistente en ciberseguridad en ambos sectores. La fiscalización y la auto-reportabilidad obligada son parte esencial de la nueva regulación.

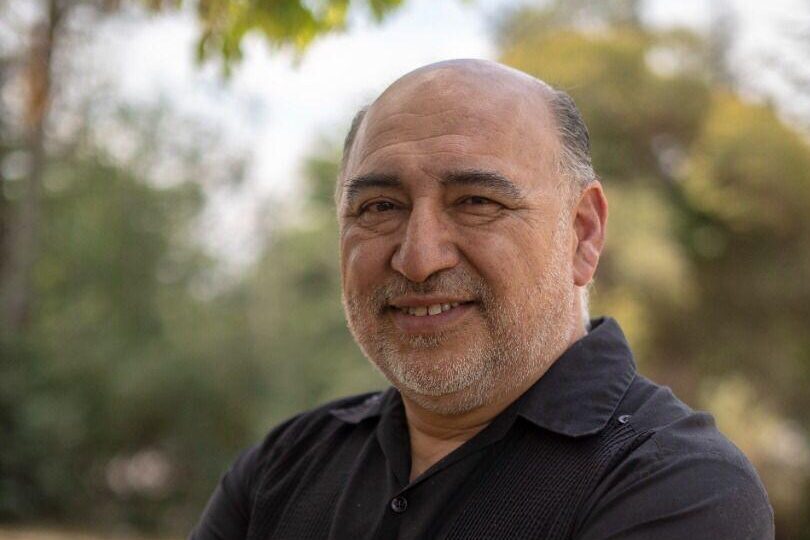

La vulneración de las plataformas del Ministerio de Salud en 2016 y del Instituto de Salud Pública este año, son ejemplo del necesario fortalecimiento de la ciberseguridad en el sector de salud pública, y también de la pequeña y mediana empresa que lo abastece. Así lo señala Ricardo Seguel, director de DTC Cyber y profesor de la Facultad de Ingeniería y Ciencias de la Universidad Adolfo Ibáñez.

El especialista, Ph.D. en Information Systems de la Eindhoven University of Technology, Países Bajos, explica que el incidente al ISP es una llamada de atención más del sector público. La historia ya lo confirma: el devastador ataque en Estados Unidos a Change Healthcare en 2024 demostró que la seguridad de las Pymes en la cadena de suministro digital del sector Salud es crítica, al igual que el ataque al NHS en Reino Unido. Esto ha obligado a las grandes corporaciones europeas exijan que sus proveedores cumplan con los estándares de seguridad como ISO 27001, NIST y SOC 2, entre otros.

Este 16 de septiembre, ha sido publicado la nómina preliminar de operadores de importancia vital de la Agencia Nacional de Ciberseguridad (ANCI) en el Diario Oficial. «En Chile, las nuevas leyes (21.663 y 21.719) reubican el riesgo de un ataque desde un problema técnico a una responsabilidad legal y financiera. Si ambas leyes hubieran estado en pleno vigor, el ISP habría tenido la obligación legal de haber estado registrado ante la ANCI y de notificar la filtración de datos. Esto habría forzado una respuesta más estructurada y transparente, posiblemente mitigando el impacto que se prolongó por varias semanas afectando a pacientes del sistema de salud público en la entrega de resultados de VIH y Hepatitis», sostiene Seguel.

Las instituciones públicas y privadas deben pasar de un enfoque reactivo a uno proactivo. En Estados Unidos, Europa y Australia, el cumplimiento regulatorio se ha convertido en un elemento estratégico y recurrente de la ciberseguridad en los directorios y un componente central de la organización.

Hasta hoy, el miedo al daño reputacional, multas de los reguladores y a las demandas era la principal motivación para el silencio frente a la experiencia de un ciberataque. Con la implementación de estas leyes, la opacidad ya no es una opción para los operadores de servicios esenciales. La ANCI tendrá la facultad de recibir los reportes bajo la Ley 21.663, mientras que la Agencia de Protección de Datos tendrá la misma facultad bajo la Ley 21.719, forzando la divulgación de incidentes y transparencia. Esto causará un aumento masivo de los reportes públicos de incidentes como ha pasado en países desarrollados, lo que ayuda a la defensa colectiva. Sin embargo, esta opacidad no ha sido del todo despejada ya que la ley no prohíbe pagar un secuestro de datos (o Ransomware) a diferencia de Estados Unidos que penaliza ese pago porque lo cataloga como una transacción entre dos organizaciones cibercriminales.

La Ley 21.663 clasifica a las instituciones de salud como «servicios esenciales», obligándolas a cumplir con los requisitos de la ANCI. Adicionalmente, la Ley 19.628 y la nueva Ley 21.719 de Protección de datos personales impone obligaciones estrictas para la protección de datos, lo que aumenta la responsabilidad ante un ciberataque en instituciones que manejan información médica extremadamente sensible, como es el caso del ISP.

Seguel añade: » La Ley agrega una capa adicional que es la obligación de notificar filtraciones de datos personales a la autoridad de protección de datos, lo cual puede ayudar a la detección temprana y la respuesta coordinada para disminuir la propagación de ataques entre diferentes instituciones públicas o privadas. Sin embargo, la debilidad está en la protección y prevención proactiva de ataques, antes que ocurran, debido a la falta de sistemas de ciberdefensa robustos y resilientes con capacidades de ciberinteligencia para anticipar y predecir amenazas».

El especialista asegura que en Estados Unidos y Europa se ha reconocido que las Pymes son el eslabón débil de la cadena de suministro. Similarmente el INCIBE en España, el NCSC en Reino Unido y el ACSC en Australia, ofrecen recursos y herramientas gratuitos para ayudar a las Pymes a implementar controles básicos de seguridad cibernética. «Este tipo de apoyo será crucial en Chile para que la ley no se convierta en una carga insostenible», precisa.

Para que sea realmente efectiva, es determinante la capacidad de fiscalización de los órganos encargados de la efectividad de las leyes 21.663 y 21.719 (la ANCI y la Agencia de Protección de Datos). El doctor Ricardo Seguel concluye que además de las multas, es necesaria una buena coordinación entre ambas instituciones, ya que una respuesta fragmentada entre dos agencias distintas podría causar confusión y retrasos, por lo tanto, la fiscalización deberá ser un proceso integrado y robusto.